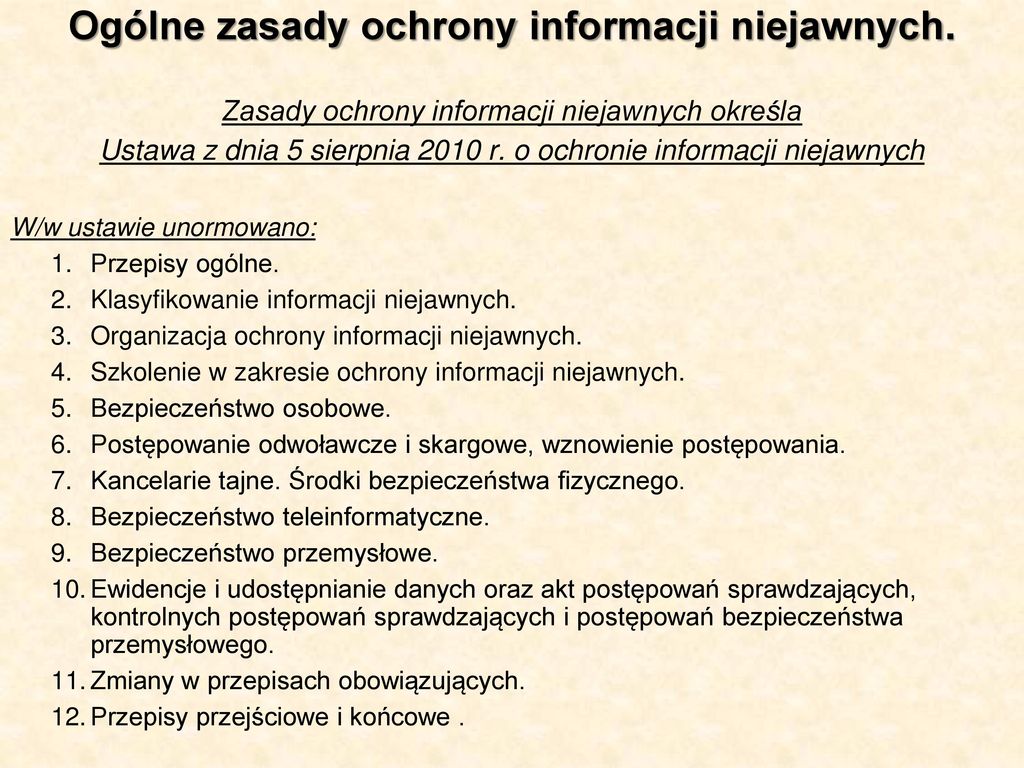

1 SZKOLENIE PEŁNOMOCNIKÓW OCHRONY ZADANIA KONTROLNE PEŁNOMOCNIKA OCHRONY W TRAKCIE WYJAŚNIANIA OKOLICZNOŚCI NARUSZENIA PRZEPISÓW O OCHRONIE INFORMACJI. - ppt pobierz

Ochrona i bezpieczeństwo danych osobowych i informacji niejawnych - Marek Cisek, Wojewoda-Buraczyńska Katarzyna, Pachnik Karol | Książka | Prawo | merlin.pl

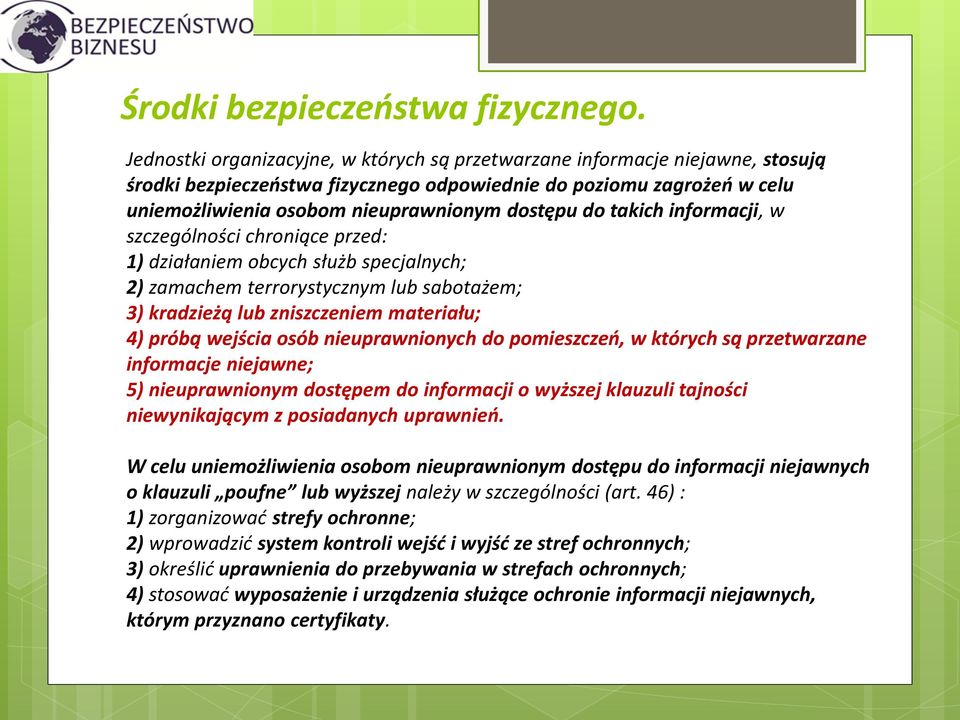

Środki bezpieczeństwa fizycznego w ochronie informacji niejawnych (cz. 3) | Zabezpieczenia - czasopismo branży security

Polityka bezpieczeństwa informacji w urzędach mocno kuleje - Krajowe Stowarzyszenie Ochrony Informacji Niejawnych

Środki bezpieczeństwa fizycznego w ochronie informacji niejawnych (cz. 3) | Zabezpieczenia - czasopismo branży security

Ochrona informacji niejawnej - strona 3 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

![ARCHIWUM] Ustawa o ochronie informacji niejawnych. Komentarz, 2014 (książka) - Profinfo.pl ARCHIWUM] Ustawa o ochronie informacji niejawnych. Komentarz, 2014 (książka) - Profinfo.pl](https://static.profinfo.pl/image/core_products/2017/5/23/0ff40ee44a9b62b4d58294a83a765b32/admin/preview/40425958_1.jpg)