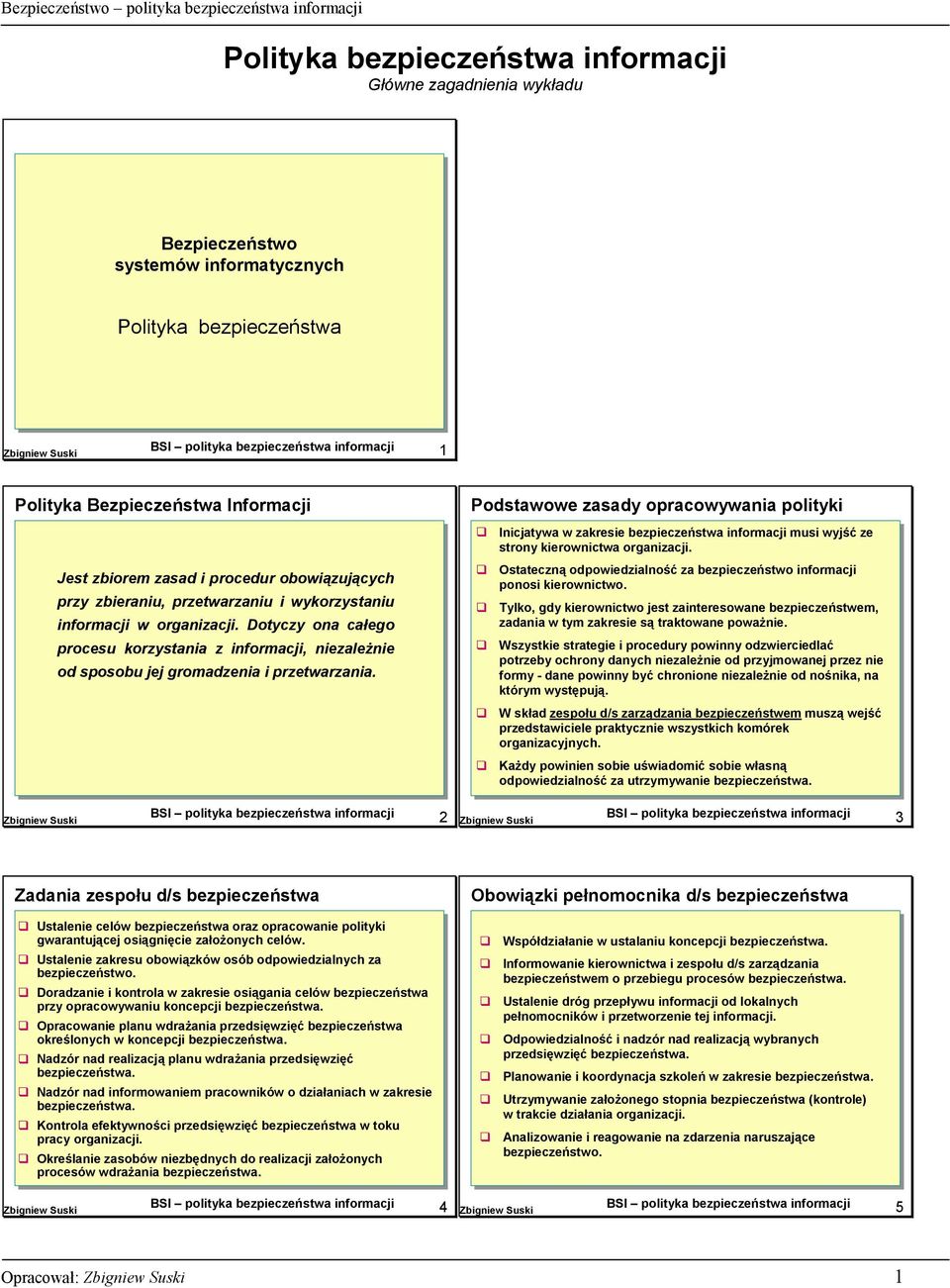

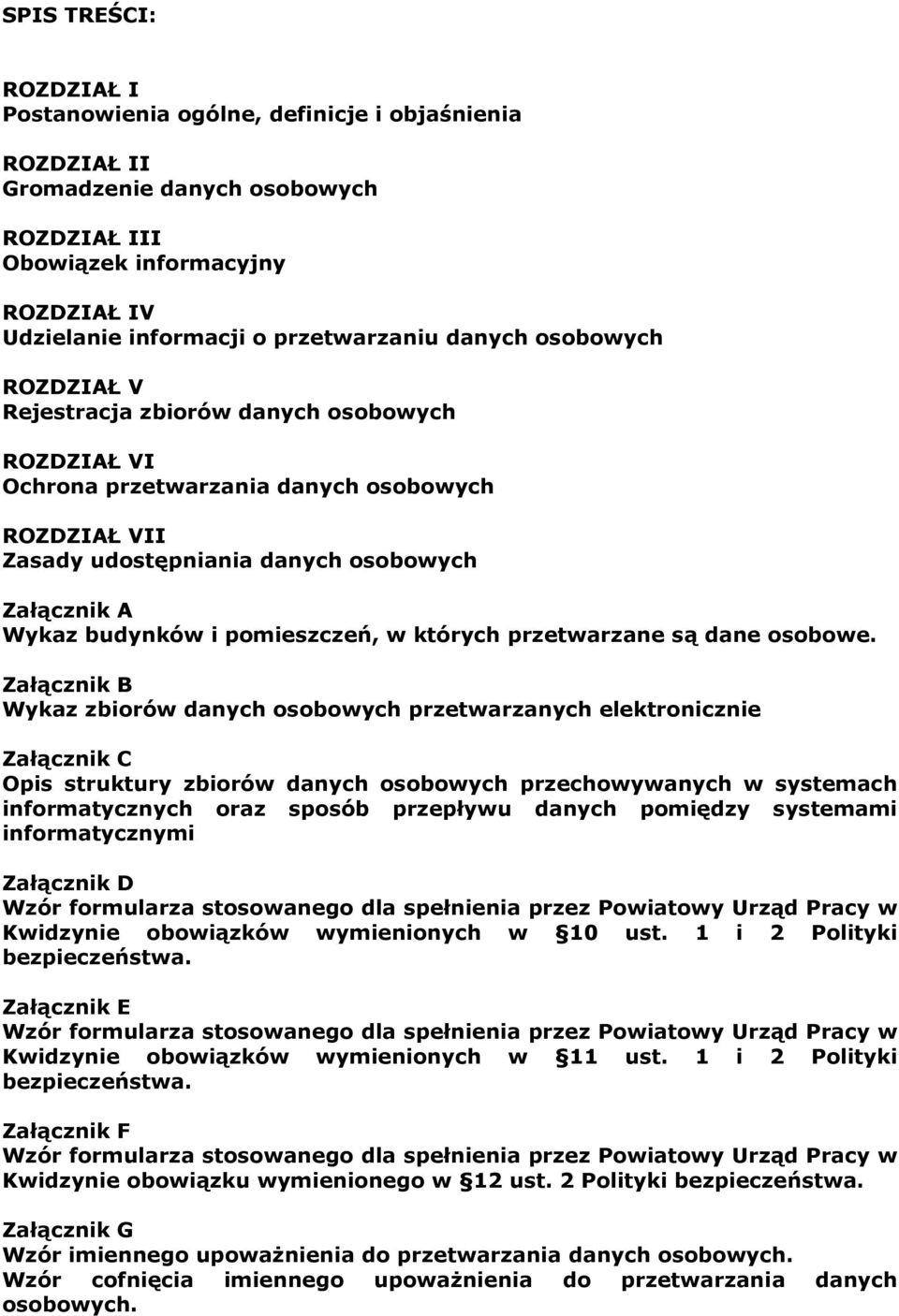

POLITYKA BEZPIECZEŃSTWA WRAZ Z INSTRUKCJĄ ZARZĄDZANIA SYSTEMEM INFORMATYCZNYM W ART N MEDIA FUJARSKA S.K.A. Z SIEDZIBĄ W WOJKOWICACH - PDF Free Download

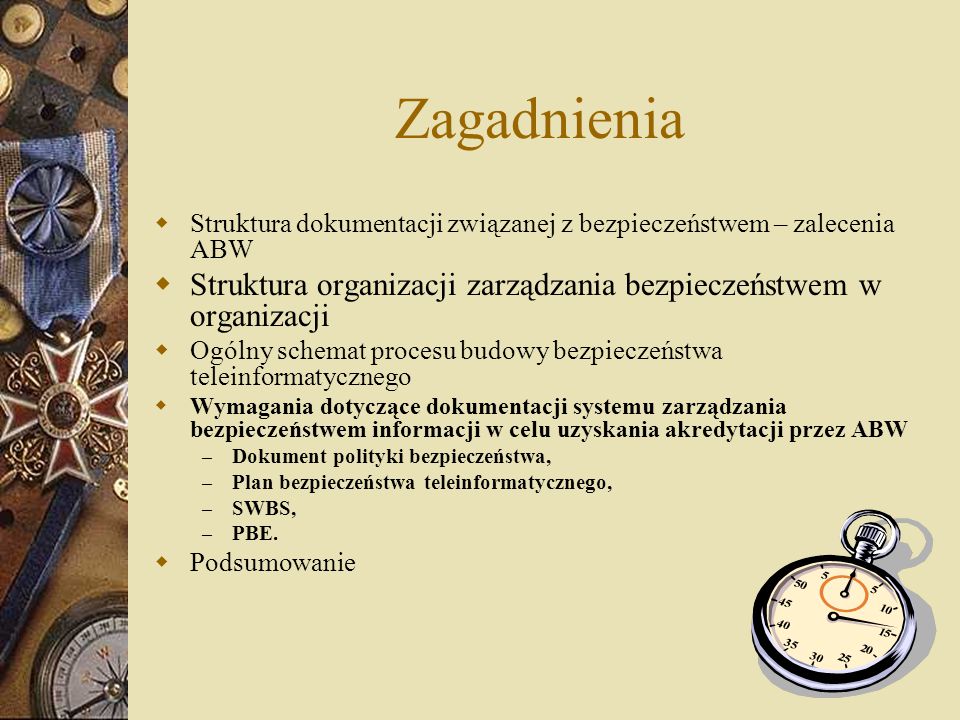

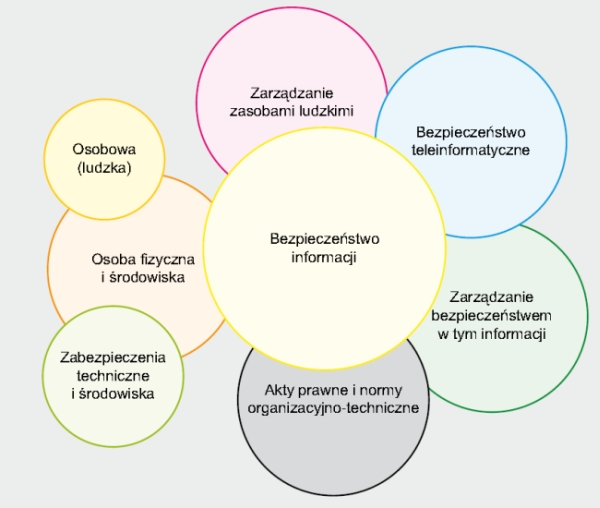

System Zarządzania Bezpieczeństwem Informacji zgodny z ISO/IEC 27001 (cz. 1.). Wprowadzenie | Zabezpieczenia - czasopismo branży security

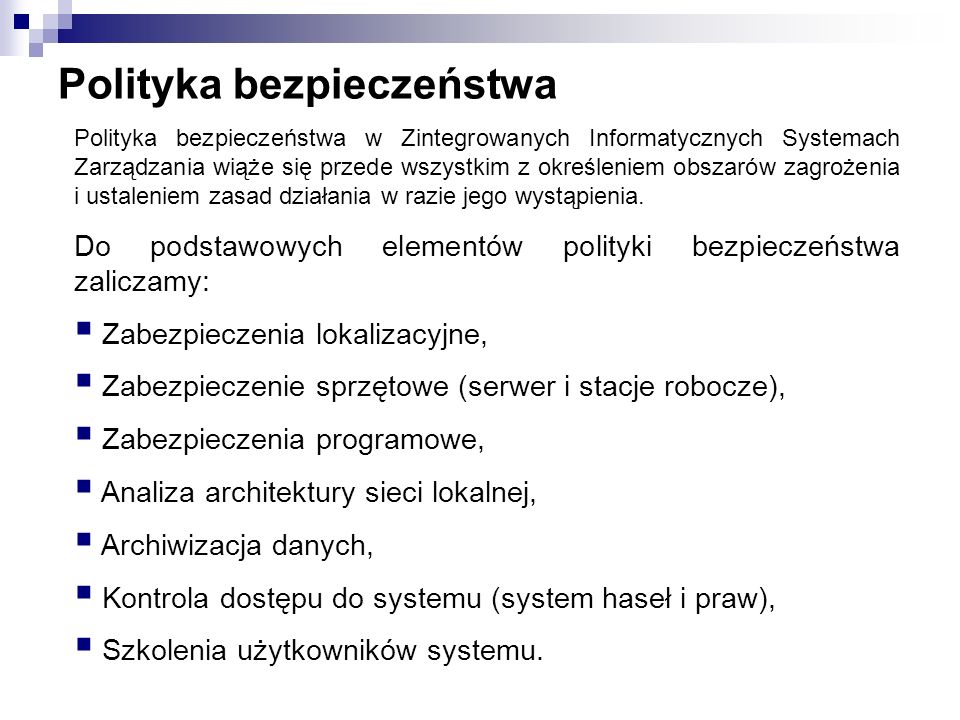

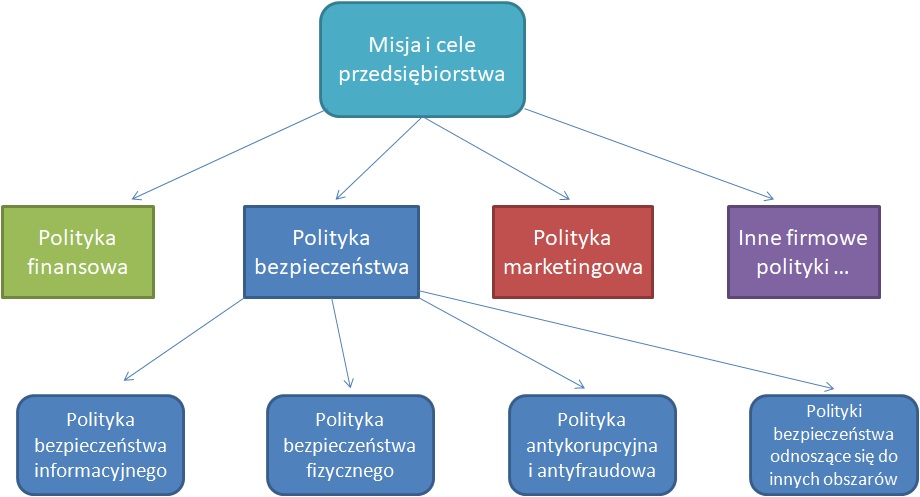

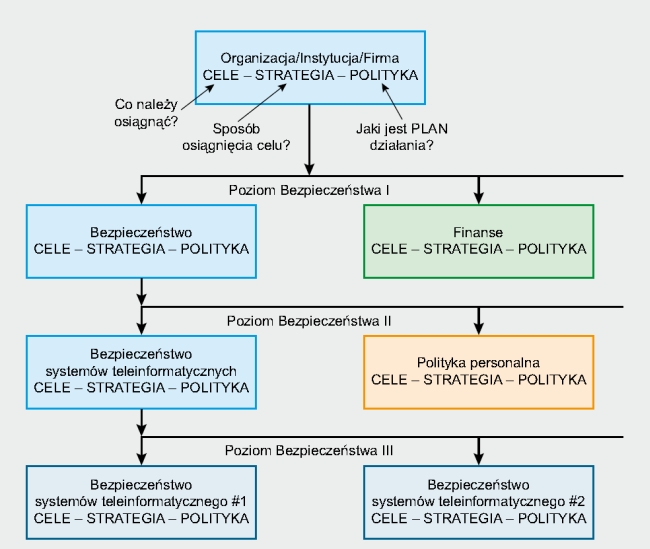

Jak zdefiniować firmową politykę bezpieczeństwa - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

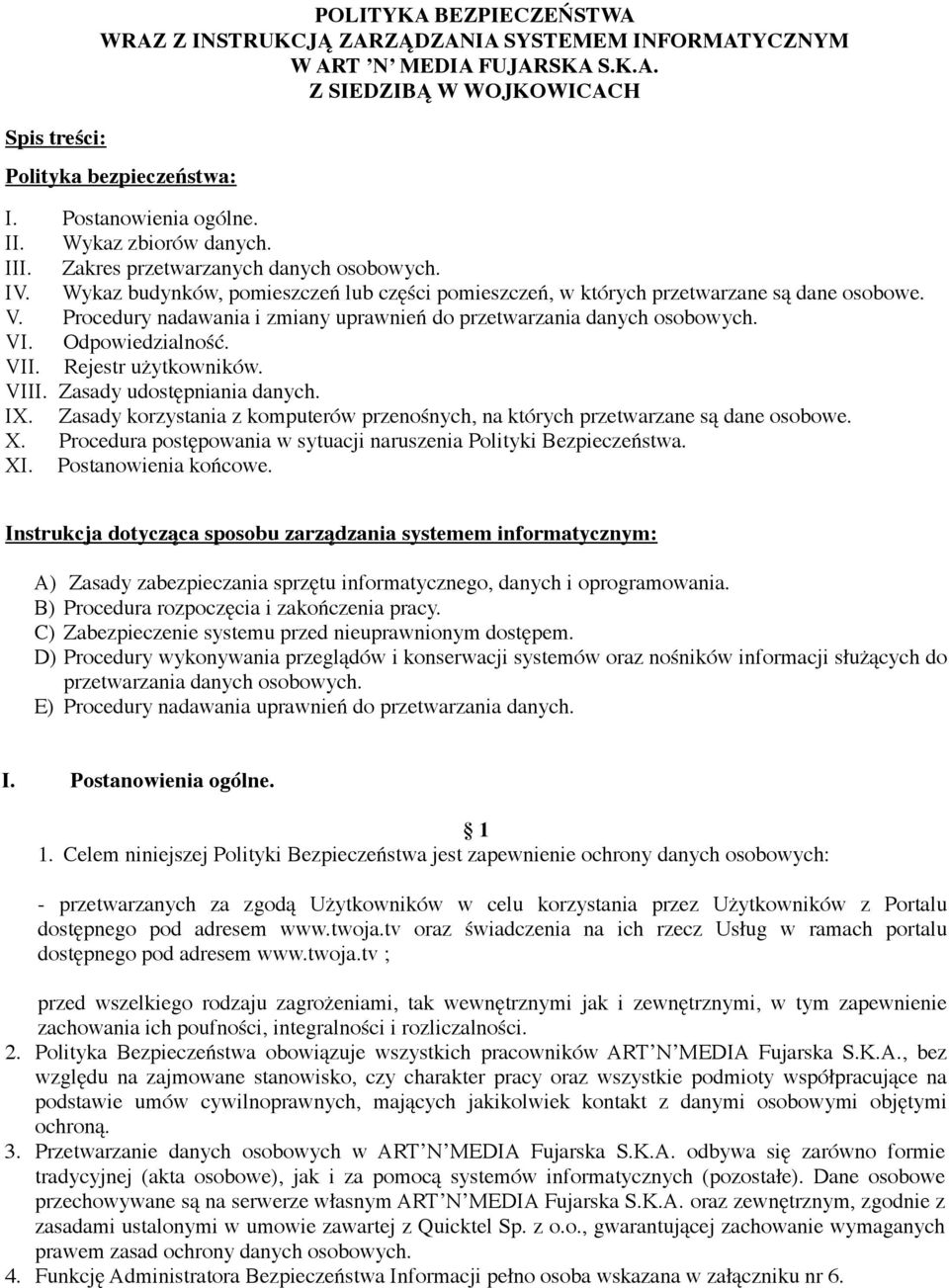

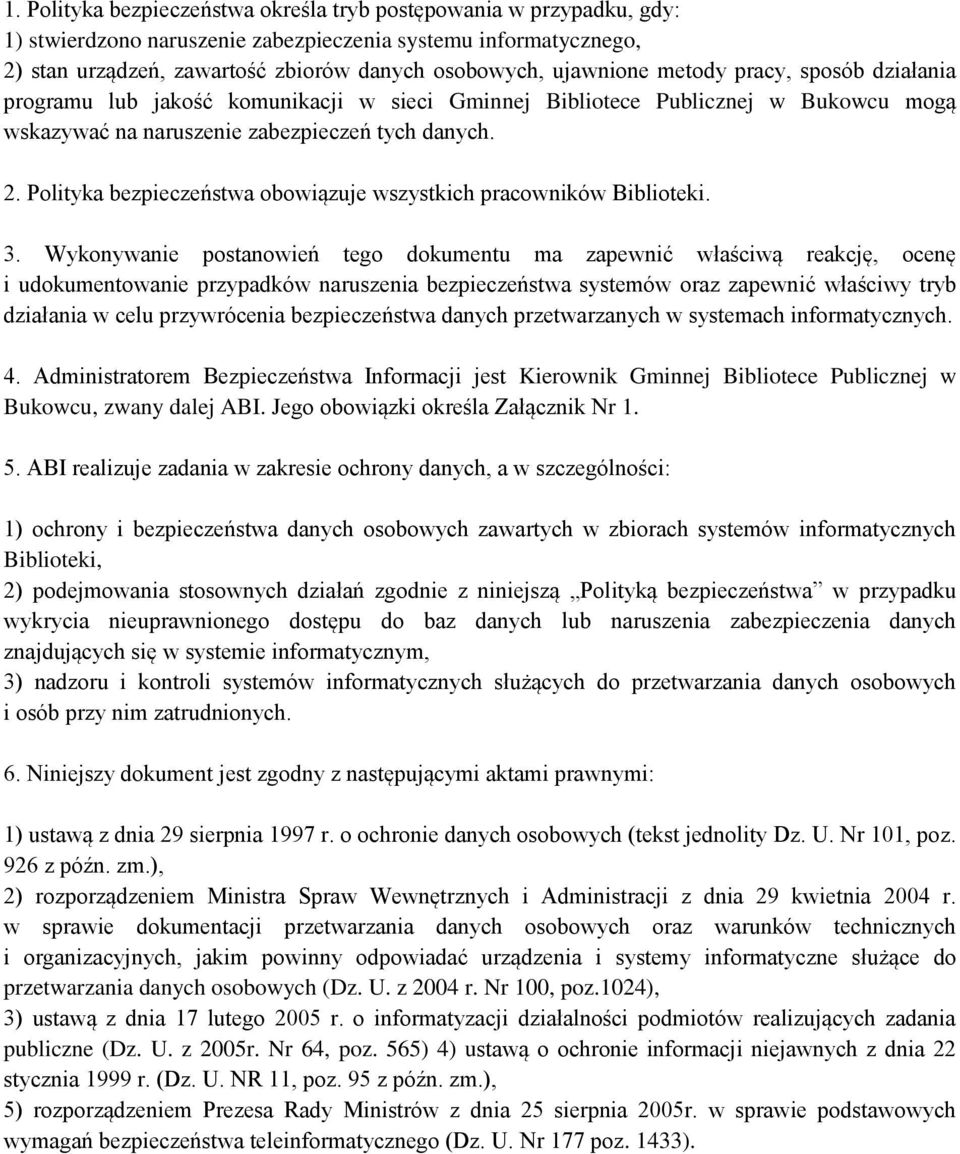

POLITYKA BEZPIECZEŃSTWA SYSTEMÓW INFORMATYCZNYCH SŁUŻĄCYCH DO PRZETWARZANIA DANYCH OSOBOWYCH W GMINNEJ BIBLIOTECE PUBLICZNEJ W BUKOWCU - PDF Free Download

System Zarządzania Bezpieczeństwem Informacji zgodny z ISO/IEC 27001 (cz. 1.). Wprowadzenie | Zabezpieczenia - czasopismo branży security

Bezpieczeństwo systemów informatycznych. Zasady i praktyka. Wydanie IV. Tom 2. Książka, ebook. William Stallings, Lawrie Brown. Księgarnia informatyczna Helion.pl

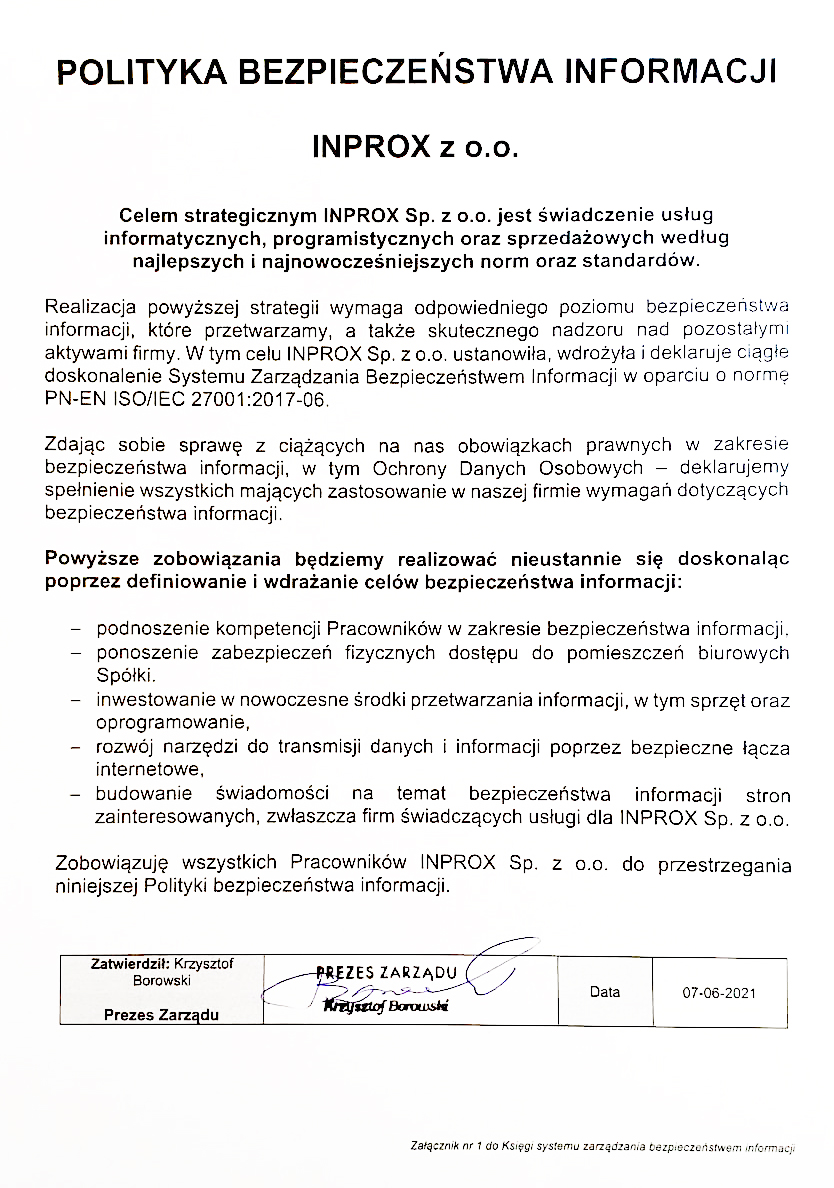

Polityka bezpieczeństwa IT – jak napisać? – AKADEMIA STORMSHIELD – wdrożenia, szkolenia, wsparcie techniczne